محفظة Passkey: لحظة "تسلا" لمحافظ العملات المشفرة

إن التحول الحقيقي لا يكمن في حماية المفاتيح بشكل أفضل، بل في جعل المفاتيح غير قابلة للسرقة. مرحباً بكم في عصر محافظ Passkey.

المقدمة: لغز اختفاء 50 مليار دولار

في فبراير 2025، أضيفت صفحة قاتمة أخرى إلى تاريخ التشفير: فقدت أكثر حلول التوقيع المتعدد ثقة في الصناعة Safe (Wallet) مبلغ 1.6 مليار دولار في هجوم على الواجهة الأمامية، ولم يكن ذلك بسبب ثغرة يوم الصفر الغامضة (Zero-day Exploit) أو اختراق الحوسبة الكمومية، بل بسبب مشكلة متجذرة منذ ولادة التشفير: هشاشة واجهة تفاعل المستخدم مع المفاتيح.

منذ عام 2020، اختفى أكثر من 50 مليار دولار من محافظ تدعي الأمان، وتكررت هجمات القراصنة بنفس النمط تقريبًا: لم يتم اختراق البلوكشين، ولم يتم كسر التشفير، لكن الأموال اختفت بشكل غامض، والحقيقة الصادمة هي: "المحافظ الآمنة" ليست آمنة فعلاً - القفل قوي بما فيه الكفاية، لكننا غالبًا ما نحرس الباب الخطأ.

ماذا لو لم تكن المشكلة في الحماية الأمنية، بل في البنية التحتية الأساسية نفسها؟

أولاً: الأصول على السلسلة، والمفاتيح في المحفظة

تصحيح مفهوم "المحفظة"

أولاً، معظم الناس لا يدركون: المحفظة لا تخزن الأصول المشفرة، فـ bitcoin الخاص بك ليس على Ledger، وethereum الخاص بك ليس في MetaMask.

الأصول المشفرة موجودة على البلوكشين، وهو "خزنة ذهبية" لا يمكن تدميرها وشفافة، ويمكن التحقق من صحة الأصول المشفرة، لكنها لا توجد في أي محفظة، خزنة البلوكشين مثالية - لا يمكن للقراصنة مهاجمتها، ولا يمكن تغييرها، وتبقى للأبد، أما محفظتك فهي تحتوي فقط على مجموعة المفاتيح لفتح الخزنة، وليس الأصول نفسها.

فهم هذه النقطة يعيد تشكيل إدراكنا للأمان:

- الخزنة (The Vault): الأصول تسكن في خزنة البلوكشين - موزعة على آلاف العقد، محمية بالتوافق الرياضي.

- المفتاح الخاص (Private Key): الطريقة الوحيدة لفتح الخزنة - إذا تم تسريب هذه السلسلة من الأحرف، تفقد السيطرة المطلقة على الأصول.

- المفتاح العام / العنوان (Public Address): رقم المنزل للأصول على البلوكشين - يمكن مشاركته بأمان، مثل عنوان بريد إلكتروني.

- التوقيع الرقمي (Digital Signature): تفويض لا يمكن تزويره - شهادة رياضية لتنفيذ المعاملات.

- المعاملة (Transaction): أمر موقع، عندها يمكن نقل الأصول.

من خلال فهم هذا المنطق، تصبح التحديات الأمنية التي تواجه المحافظ واضحة للغاية: الأصول آمنة جدًا على البلوكشين، وكل هجوم من القراصنة، وكل سرقة، وكل خسارة - سببها أن شخصًا ما حصل على المفتاح من خلال ثغرة.

السؤال الذي دفع تطور المحافظ لمدة 15 عامًا بسيط ومعقد في آن واحد: كيف نحمي المفاتيح؟

ثانياً: تطور تقنيات إدارة المفاتيح عبر أربع أجيال

تاريخ محافظ التشفير هو في جوهره تاريخ إخفاء المفاتيح، كل ابتكار في تقنيات المحافظ استخلص الدروس من فشل الجيل السابق، لكنه أدخل أيضًا ثغرات جديدة، ربما حان الوقت لتجنب المشكلة من خلال التصميم المعماري.

الجيل الأول: المحافظ البرمجية / المحافظ الساخنة (من 2009 حتى الآن)

كان الحل الأول منطقيًا لكنه تقليدي: تشفير المفتاح وإخفاؤه بكلمة مرور، تخزن المحفظة البرمجية المفتاح الخاص للمستخدم على جهازه، ويتم حفظه على شكل عبارة استذكار (12 أو 24 كلمة)، ويُنصح المستخدمون مرارًا وتكرارًا بكتابة العبارة على ورقة والاحتفاظ بها جيدًا وعدم فقدانها أبدًا.

يبدو هذا الأسلوب بسيطًا، لكنه مليء بالثغرات، فقد تتعرض البرمجيات للاختراق، وقد يصاب الكمبيوتر بالفيروسات، وبرمجيات خبيثة في الحافظة قد تغير العنوان، ومواقع التصيد تسرق عبارات الاستذكار، وحتى إضافات المتصفح قد تُخترق، واليوم، تسببت ثغرات المحافظ البرمجية في خسائر بمليارات الدولارات للمستخدمين، ولا تزال هذه الخسائر تتزايد يوميًا.

وجود المفتاح في البرمجيات يجعله هشًا للغاية.

الجيل الثاني: المحافظ المادية / المحافظ الباردة (من 2014 حتى الآن)

كان رد الصناعة هو العزل الفيزيائي (Isolation)، حيث قامت محافظ الأجهزة مثل Ledger وTrezor بتخزين المفاتيح خارج الشبكة، في أجهزة مخصصة لا تتصل بالإنترنت، ويبقى المفتاح داخل شريحة أمان، وتوقّع المعاملات داخل الجهاز، فلا يتعرض لمخاطر البرمجيات الخبيثة.

لكن ظهرت مشاكل جديدة، فالمحافظ المادية غير مريحة للغاية - تخيل أن تحمل جهاز USB لشراء قهوة، ويمكن أن تضيع أو تُسرق أو تتلف في الحياة اليومية، وقد تحدث هجمات سلسلة التوريد (Supply Chain Attack) بزرع شيفرة خبيثة قبل وصول الجهاز للمستخدم، كما أن حادثة تسريب بيانات مستخدمي Ledger كشفت عناوين ملايين المستخدمين، ما يعني أن القراصنة قد ينقلون الهجوم من الإنترنت إلى الواقع.

العزل يوفر الأمان، لكنه يضحي بسهولة الاستخدام.

الجيل الثالث: محافظ الحوسبة الآمنة متعددة الأطراف (MPC) (من 2018 حتى الآن)

حاولت محافظ MPC نهجًا مختلفًا: تقسيم المفتاح إلى أجزاء، فلا يملك أي طرف كامل المفتاح، ويجب أن يتعاون عدة أطراف لتوقيع المعاملة، لكن المفتاح لا يُعاد تجميعه في مكان واحد أبدًا.

العملاء المؤسسيون كانوا راضين جدًا، فقد تمكنوا أخيرًا من التحكم المؤسسي بالمحفظة دون مخاطر عبارة الاستذكار، لكن MPC أعادت إدخال ما حاول عالم التشفير التخلص منه: الثقة، إذ يجب على المستخدم الاعتماد على مزود خدمة الحفظ، الذي قد يتواطأ أو يختفي أو يُخترق أو يرفض خدمتك ببساطة.

في 14 أكتوبر 2025، توقفت خوادم مزود محفظة MPC "Privy" لمدة ساعتين بسبب مشاكل التحميل، ما أدى إلى عجز مئات الآلاف من مستخدمي Privy عن إجراء التحويلات، كما أن نشر محافظ MPC معقد ومكلف نسبيًا، وفي النهاية، يتم إيداع أجزاء المفتاح لدى الآخرين، والآن، بدأت المزيد من الجهات التنظيمية اعتبار محافظ MPC كحفظ جزئي وليس حفظًا ذاتيًا حقيقيًا.

الثقة الموزعة أفضل قليلاً من المركزية، لكنها لا تزال تعتمد على الثقة البشرية.

الجيل الرابع: محافظ Passkey (مفاتيح المرور) (من 2024 حتى الآن)

اعتمد الجيل الرابع من المحافظ تحولاً جذريًا في البنية: لم يعد يخفي أو يجزئ المفتاح، بل يختمه داخل شريحة الأمان في جهازك - نفس الشريحة التي تحمي Apple Pay وGoogle Pay، فالمفتاح موجود، لكنه لا يمكن استخراجه أو تصديره أو سرقته أبدًا، ولا يمكن استخدامه إلا بعد مصادقة المستخدم بيومتريًا.

لا عبارات استذكار، لا أجهزة مادية، لا طرف ثالث.

الجدول الزمني للتطور

- 2009: أول محافظ bitcoin، تخزين المفاتيح محليًا

- 2014: Ledger تطلق أول محفظة أجهزة استهلاكية

- 2018: بدء تطبيق تقنية MPC للمؤسسات

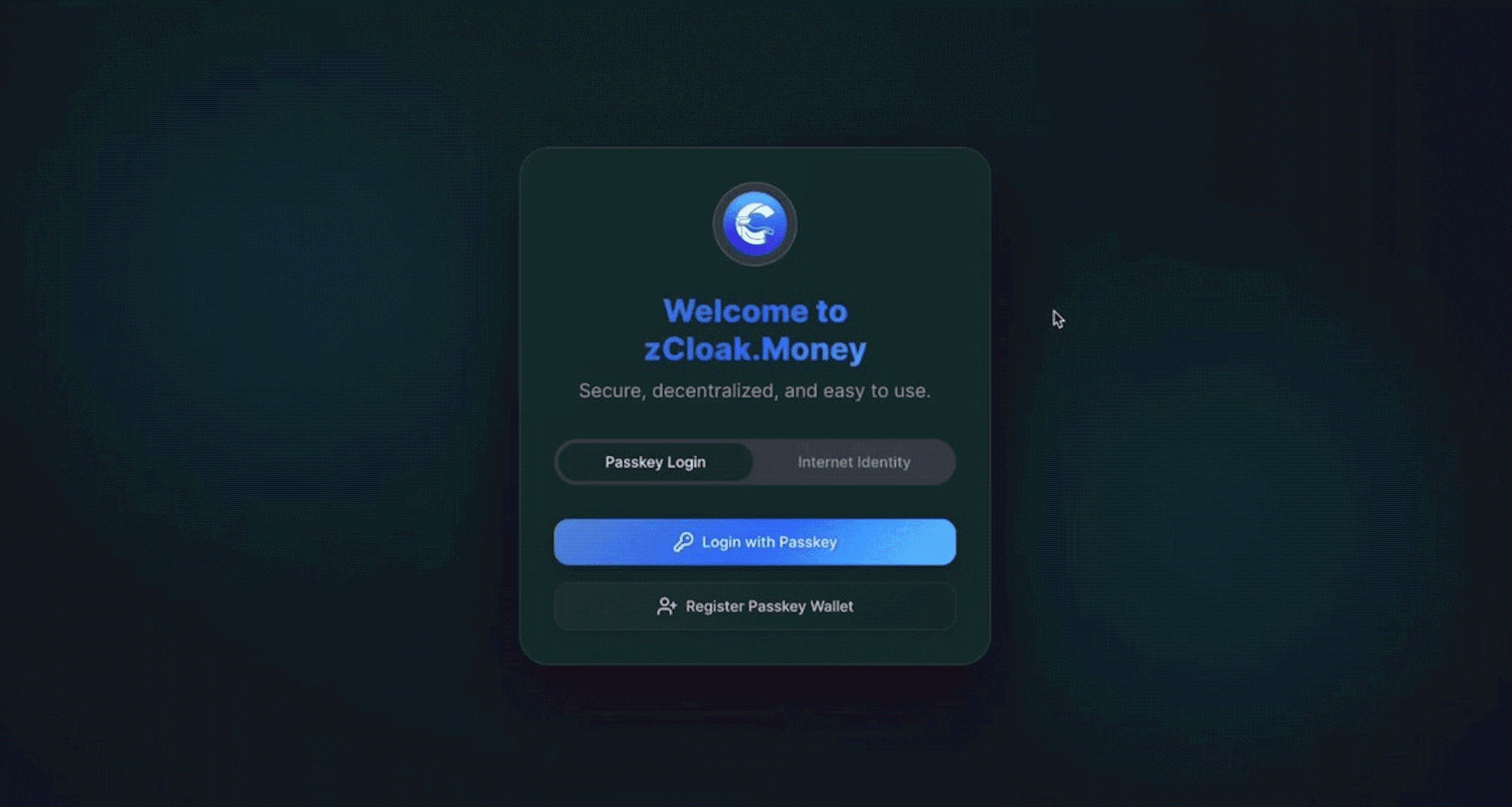

- 2025: إطلاق أول محفظة Passkey مؤسسية (zCloak.Money)

- 2025 ~ 2027: بدء الانتقال واسع النطاق إلى محافظ Passkey

كل جيل من المحافظ عالج عيبًا رئيسيًا في الجيل السابق، لكنه جلب أيضًا مشاكل جديدة، وظل المستخدمون يختارون بين الأمان والراحة، أما محفظة Passkey فهي أول حل يوفر الاثنين معًا.

ثالثاً: العيب القاتل - هشاشة الواجهة

هناك حقيقة مسكوت عنها في الصناعة: الأجيال الثلاثة الأولى من المحافظ تشترك في عيب قاتل لا علاقة له بتخزين المفاتيح.

بغض النظر عن نوع المحفظة - برمجية أو مادية أو MPC - يجب على المستخدم الوصول إليها عبر بنية Web2:

- الواجهة الأمامية / التطبيق مستضاف على خوادم مركزية (قد تُخترق)

- قد يتم تسريب DNS (توجيه المستخدم لموقع مزيف)

- قد يتم استبدال إضافة المتصفح (بنسخة خبيثة)

- قد تتعرض الواجهة الشبكية للتصيد (نسخة مطابقة تسرق مفاتيح المستخدم)

هجوم Safe (Wallet) الذي كلف 1.6 مليار دولار أثبت ذلك تمامًا، فإذا أمكن اختراق واجهة الوصول للمحفظة، فلا معنى لأمان تخزين المفاتيح.

مشكلة الصناعة الحالية تكمن في:

- الجيل الأول من المحافظ البرمجية: عبارات الاستذكار مشفرة بتقنية عسكرية، لكن الوصول إليها يتم عبر إضافة متصفح أو تطبيق يتم تحديثه تلقائيًا / يوزع من خادم مركزي.

- الجيل الثاني من المحافظ المادية: مفتاحك محفوظ في جهاز أمان لا يمكن اختراقه، لكنك تديره عبر برنامج مكتبي تم تحميله من موقع قد يكون مخترقًا.

- الجيل الثالث من محافظ MPC: المفتاح موزع بتقنية تشفير متقدمة بين عدة أطراف، لكن بوابة الويب التي تديرها تعتمد على بنية تقليدية معرضة للهجوم.

هذا أشبه بامتلاك خزنة لا يمكن اختراقها، لكن بابها من الورق المقوى.

كل جيل من المحافظ كان مهووسًا بحماية المفاتيح، لكنه لم يحمِ واجهة تفاعل المستخدم، القراصنة أذكياء جدًا، بينما ينشغل فريق الأمان بصنع أقفال متقدمة، يستبدل المهاجمون الباب نفسه.

هذا هو الألم الذي تعالجه محافظ الجيل الرابع - فهي تحمي المفاتيح وواجهة التفاعل في آن واحد.

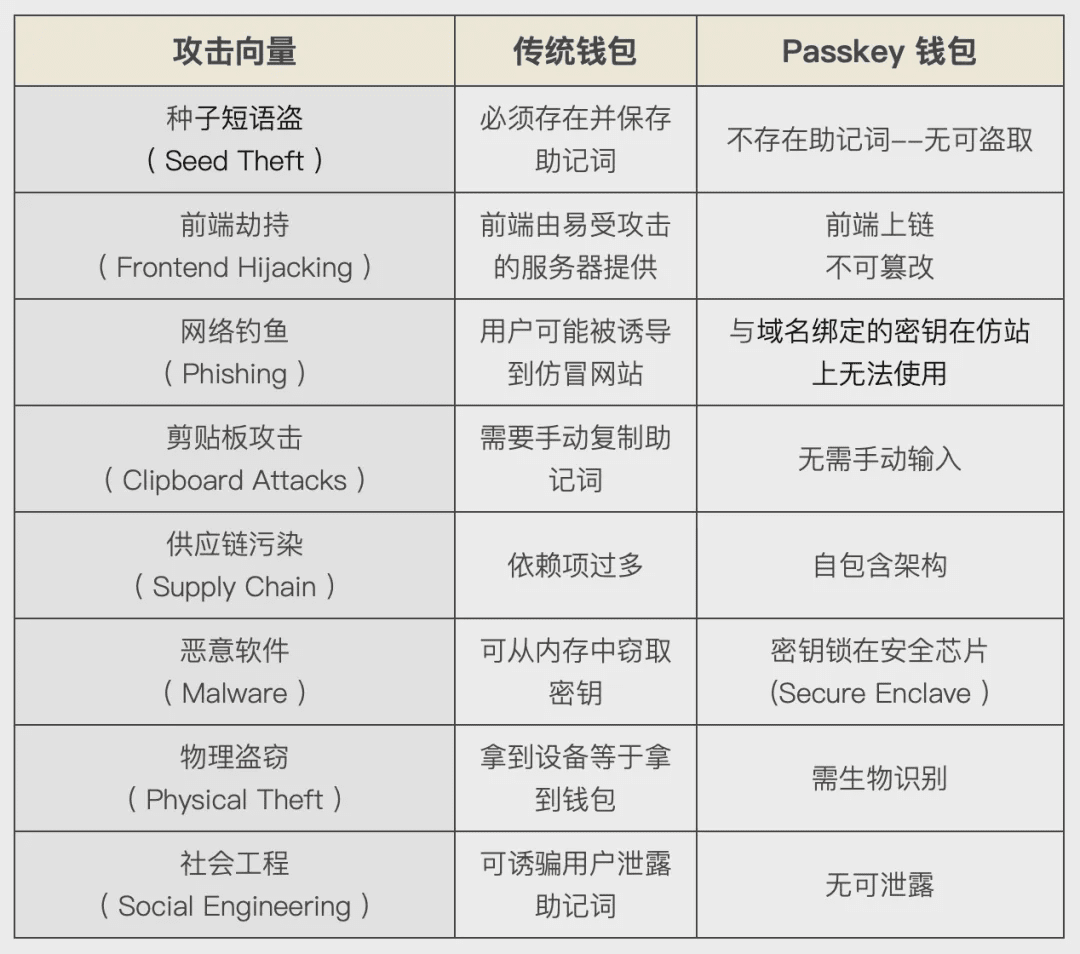

رابعاً: أنماط هجمات المحافظ

لفهم سبب كون محفظة Passkey ثورية، يجب أولاً معرفة كيف تُسرق الأصول المشفرة، فهذه الهجمات تستغل نقاط ضعف معمارية محددة، ويمكن تصنيفها إلى أربع فئات.

هجمات الواجهة الأمامية / التفاعل (Frontend / Interface Attacks)

أكثر الهجمات تدميرًا لا تستهدف البلوكشين أو المحفظة - بل الواجهة، حيث يعيد اختطاف DNS توجيه المستخدم إلى موقع مزيف مطابق تمامًا، وهجوم Safe (Wallet) المذكور أعلاه تم بهذه الطريقة: اخترق المهاجمون الواجهة الأمامية وحقنوا شيفرة خبيثة، وعندما يوقع المستخدمون معاملات يظنونها عادية، يتم تفريغ محافظهم.

هجمات إضافات المتصفح خبيثة أيضًا، حيث يخترق المهاجمون حسابات المطورين ويدفعون تحديثات خبيثة، أو يجعلون المستخدمين يحملون شيفرة القراصنة، فيستبدلون الإضافة الآمنة بنسخة خبيثة، ويثق المستخدمون بالواجهة المألوفة دون أن يعلموا أن كل معاملة يوقعونها ترسل أصولهم للمهاجم.

سرقة عبارات الاستذكار (Seed Phrase Theft)

12 أو 24 كلمة تحمي مليارات الدولارات من الأصول المشفرة، لكنها هشة جدًا، وتشمل طرق الهجوم:

- السرقة الفيزيائية: تصوير أو سرقة عبارة الاستذكار المكتوبة.

- السرقة الرقمية: برمجيات خبيثة تفحص وتتعرف على نمط عبارات الاستذكار.

- التحقق الاجتماعي: انتحال دعم فني أو خدمة عملاء لخداع المستخدم للتحقق من عبارته.

- مولدات عبارات استذكار مزيفة: توليد عبارات استذكار ضعيفة أو معروفة مسبقًا.

إذا تم تسريب عبارة الاستذكار، فهذا يعني خسارة كاملة ودائمة لا يمكن استعادتها أو التحكيم فيها أو إلغاؤها.

عمليات التصيد الشبكي (Phishing Operations)

تطورت عمليات التصيد في التشفير إلى نظام احتيال صناعي، ومن الأساليب الشائعة:

- تصيد الموافقة (Approval Phishing): خداع المستخدم لمنح صلاحيات غير محدودة للرموز.

- الإيردروب المزيف: خلق شعور بالإلحاح لجعل المستخدم أقل حذرًا.

- مواقع مقلدة: نسخ واجهة مواقع DeFi الشهيرة 1:1 لسرقة بيانات المستخدم وعبارات الاستذكار.

في العالم الرقمي، تقليد الكمال رخيص جدًا، حتى الخبراء قد يُخدعون.

تلوث سلسلة التوريد (Supply Chain Compromises)

تعتمد الأنظمة البرمجية الحديثة على بعضها البعض، ما يخلق فرص هجوم لا حصر لها، فقد تؤثر حزمة npm مسربة (مكتبة JavaScript) على آلاف المحافظ، وقد تدخل تحديثات البرامج الثابتة لمحافظ الأجهزة أبوابًا خلفية، وقد تختبئ شيفرات خبيثة في طبقات الاعتماد لتنشط بعد شهور من التثبيت.

هجوم Ledger Connect Kit مثال نموذجي: مكتبة ملوثة أثرت على عدة تطبيقات DeFi، ما أدى إلى تفريغ محافظ في النظام البيئي بأكمله.

خامساً: ظهور محفظة Passkey

ما هي Passkey؟

Passkey ليست تقنية تشفير جديدة، بل هي نظام تحقق هوية رقمي مستقبلي استثمرت فيه Apple وGoogle وMicrosoft مليارات الدولارات، فعندما تستخدم FaceID لفتح iPhone، أو TouchID لتسجيل الدخول إلى GitHub، أو Windows Hello للدخول إلى النظام، فأنت تستخدم Passkey بالفعل.

اليوم، اعتمد عمالقة التكنولوجيا والمال في العالم هذا النظام، حيث تستخدم Binance وCoinbase وPayPal Passkey لحماية ملايين الحسابات، وجعلت Amazon وGoogle وMicrosoft منها معيارًا أمنيًا، وهذه التقنية المبنية على معيار WebAuthn / FIDO2 تم اختبارها فعليًا من قبل مليارات المستخدمين.

الاختراق الجديد هو: تطبيق هذه التقنية الناضجة على محافظ التشفير.

كيف تعيد Passkey تشكيل نموذج الأمان:

- المصادقة البيومترية: وجه أو بصمة المستخدم تصبح الطريقة الوحيدة للوصول.

- أمان مرتبط بالنطاق: كل Passkey مرتبطة بنطاق محدد، ما يجعل التصيد الشبكي مستحيلاً رياضيًا.

- لا أسرار مشتركة: على عكس كلمات المرور أو عبارات الاستذكار، لا تغادر Passkey جهاز المستخدم أبدًا.

- دعم الأجهزة: المفتاح يقيم في شريحة الأمان بالجهاز (Secure Enclave)، وهي نفسها التي تحمي بيانات الدفع.

عندما جعلت Apple Passkey معيارًا في iOS 16، لم تكن تحسن كلمات المرور فقط - بل ألغتها تمامًا، ونفس الثورة تدخل الآن عالم العملات المشفرة.

البنية الكاملة (The Complete Architecture)

تجمع محفظة Passkey الحديثة بين ثلاث طبقات رئيسية تعمل معًا لتوفير أمان غير مسبوق.

الطبقة 1: Passkey في شريحة الأمان

يتم إنشاء المفتاح الخاص داخل شريحة الأمان بالجهاز ويبقى هناك للأبد، ولا يُخزن في البرمجيات، ولا يمكن حتى للمستخدم الوصول إليه، ووظيفته الوحيدة هي توقيع المعاملات بعد تحقق هوية المستخدم.

الطبقة 2: واجهة أمامية غير قابلة للتغيير (Immutable Frontend)

لم تعد واجهة محفظة Passkey مستضافة على خوادم تقليدية، بل يتم نشرها بالكامل على السلسلة، فلا يمكن تعديلها أو استبدالها - دائمة مثل البلوكشين نفسه.

الطبقة 3: تنفيذ مباشر على السلسلة (Direct Blockchain Execution)

تنتقل المعاملات مباشرة من الجهاز الموثق إلى البلوكشين، دون خوادم وسيطة أو مفاتيح API أو بنية تحتية مركزية معرضة للهجوم.

التطبيق العملي

هناك فرق تعمل حاليًا على استكشاف محافظ Passkey، لكن zCloak.Money كانت الأولى في تنفيذ البنية الكاملة:

- Passkey للتحقق من الهوية

- ICP لبناء واجهة أمامية على السلسلة

- Chain-key Cryptography لدعم عدة سلاسل

هذا النظام متاح الآن ويُستخدم فعليًا.

الواجهة الأمامية غير القابلة للتغيير هي المفتاح

تكمن براعة الجمع بين Passkey والواجهة الأمامية غير القابلة للتغيير في حلها لمشكلتي الأمان من الطرفين، فحتى لو كان المفتاح آمنًا في المحافظ التقليدية، قد تنهار المنظومة إذا تم اختراق واجهة الوصول، وحتى محافظ Passkey التي تعتمد على واجهات تقليدية تظل عرضة لاختطاف DNS أو اختراق الخوادم.

لكن عندما تقيم الواجهة نفسها على البلوكشين - غير قابلة للتغيير، قابلة للتحقق ودائمة - فلا يوجد ما يمكن اختطافه، فالمحفظة التي يراها المستخدم ويستخدمها هي جزء من البروتوكول نفسه.

هذا الدمج التقني أوجد نتيجة غير مسبوقة: محفظة لا يمكن اختراقها، ليس بقوة الدفاع، بل بإلغاء مدخلات الهجوم تمامًا.

سادساً: ثورة معمارية بمستوى المناعة

محفظة Passkey لا تقتصر على مقاومة الهجمات - بل تجعل معظم الهجمات مستحيلة منطقيًا، فالأمان لا يتحقق بتعزيز الجدران، بل بالمناعة المعمارية.

مصفوفة المناعة

المبدأ التقني

تنبع هذه المناعة من اختلاف معماري جذري:

- لا يمكن استخراج أو نسخ Passkey، فالمفتاح الخاص يُنشأ ويرتبط للأبد بشريحة الأمان، ولا توجد دالة لاستخراجه، ولا API لقراءته، وحتى مع صلاحيات الجذر (Root Access) لا يمكن الوصول إليه.

- التحقق البيومتري يتم محليًا، فلا تغادر بيانات الوجه أو البصمة جهاز المستخدم أبدًا، وتتحقق شريحة الأمان من السمات البيومترية، ولا تسمح بتوقيع المفتاح إلا بعد المطابقة، ولا علاقة لذلك بطلبات الشبكة أو التحقق الخارجي أو سطح الهجوم.

- الارتباط بالنطاق يمنع إعادة التوجيه، فكل Passkey مرتبطة تشفيريًا بنطاق محدد، وحتى لو أنشأ المهاجم نسخة مطابقة للموقع، لا يمكن تشغيل Passkey هناك، ويصبح الهجوم مستحيلاً فعليًا.

- الواجهة الأمامية غير القابلة للتغيير لا يمكن اختطافها، فعندما تكون واجهة المحفظة جزءًا من بروتوكول البلوكشين وليس مستضافة تقليديًا، فلا يوجد خادم للهجوم، ولا DNS للاختطاف، ولا CDN للتلوث، وتبقى الواجهة ثابتة كالبلوكشين نفسه.

سابعاً: لحظة تسلا

كما لم تصنع تسلا محرك احتراق أفضل، بل ألغت الحاجة للبنزين تمامًا، لم تعد محفظة Passkey بحاجة لعبارات الاستذكار.

ثورة النمط

ثورات التقنية تتبع نمطًا معروفًا، في البداية لا يُؤبه بها ("لماذا نحتاج سيارة إذا كان الحصان يركض جيدًا؟")، ثم تُعتبر غير واقعية ("أين ستشحن السيارة الكهربائية؟")، وأخيرًا تصبح معيارًا جديدًا ("ما زلت تستخدم البنزين؟ كم أنت بدائي!").

نحن عند نقطة تحول، ومحفظة Passkey تنتقل من تقنية مبتكرة إلى ضرورة.

آفاق التطبيق

حاليًا، بدأ المستخدمون الأوائل - الشركات المشفرة الأصلية والمؤسسات ذات الرؤية - بالانتقال إلى محافظ Passkey، ليحققوا ميزة تنافسية بأمان وتشغيلية فائقة.

- بعد 1 ~ 2 سنة: تبدأ الشركات في اعتماد محافظ Passkey على نطاق واسع، ومع استمرار الهجمات الكبرى على المحافظ التقليدية، تبدأ شركات التأمين في اشتراط استخدام محافظ Passkey كشرط للتأمين، وتبدأ مجالس الإدارة في التساؤل عن سبب عدم استخدام خزائنهم "لأكثر المحافظ أمانًا".

- بعد 3 ~ 5 سنوات: اعتماد واسع، ويصبح استخدام عبارات الاستذكار إشارة خطر، كما هو الحال مع كلمات المرور دون تحقق ثنائي (2FA)، ويتجاوز المستخدمون الجدد عبارات الاستذكار مباشرة إلى Passkey.

- المستقبل: ستختفي عبارات الاستذكار، كما اختفت أجهزة المودم أو الأقراص المرنة، وفكرة حماية مليارات الدولارات بـ 24 كلمة مكتوبة على ورقة ستبدو سخيفة كإخفاء المال تحت الفراش.

الحقيقة الصريحة

كل ثورة تقنية تتبع هذا النمط: مقاومة، تبني، سيطرة، من التلغراف إلى الهاتف، من الفيلم إلى الرقمي، من محرك الاحتراق إلى السيارة الكهربائية، فالتقنية المتفوقة لا تنتصر بالتطوير التدريجي، بل بجعل التقنية السابقة عديمة الفائدة.

محفظة Passkey ليست مجرد خطوة، بل هي تطور في نموذج أمان الأصول الرقمية.

الخاتمة: لحظة القرار

الحل أمام أعيننا.

بعد خسارة 50 مليار دولار، تقف صناعة التشفير عند مفترق طرق: الاستمرار في التطوير على نفس البنية المعرضة للهجوم - تركيب أقفال أقوى على باب من الورق المقوى - أو تبني تحول في طريقة التفكير حول أمان المحافظ.

تمثل محفظة Passkey هذا التحول، ليس من خلال تحسينات جزئية، بل بثورة معمارية.

لقد أثبت عمالقة التقنية أن Passkey هو مستقبل التحقق من الهوية، وأول تطبيق تشفيري: zcloak.money متاح الآن، وأثبت أن الأمان والراحة ليسا متعارضين.

تتبع الثورات التقنية نمطًا متوقعًا، فالتقنية التي تبدو ثورية اليوم قد تصبح معيار الغد، السؤال ليس ما إذا كانت محفظة Passkey ستصبح معيارًا، بل متى ستصبح كذلك.

لقد حانت لحظة تسلا لمحافظ التشفير.

السؤال الوحيد: هل أنت مستعد؟

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

جي بي مورغان تشيس: استثمار Oracle العدواني في الذكاء الاصطناعي يثير مخاوف في سوق السندات.

أستر تطلق وضع Shield Mode: وضع حماية عالي الأداء للمتداولين على السلسلة

تعمل ميزة التداول هذه كنظام حماية جديد، وتهدف إلى دمج تجربة التداول بالرافعة المالية 1001 مرة بشكل كامل في بيئة تداول على السلسلة أكثر سرعة وأمانًا ومرونة.

اجتمع كبار الشخصيات في عالم العملات الرقمية في أبوظبي، وصرحوا أن الإمارات العربية المتحدة هي "وول ستريت الجديدة لعالم العملات الرقمية"

الاتحاد في سوق الدببة من أجل جذب المستثمرين الكبار!

أعلنت Vision أن Bitget ستدرج توكن VSN، وتواصل التوسع الدولي

تأسست مؤسسة Vision Web3 في عام 2025، وهي منظمة مستقلة مسؤولة عن حوكمة وتطوير عملة Vision (VSN) ونظامها البيئي المحيط بها.