Passkey Wallet: el “momento Tesla” de las billeteras cripto

La verdadera transformación no radica en proteger mejor las llaves, sino en hacer que sean imposibles de robar. Bienvenidos a la era de las billeteras Passkey.

Introducción: El misterio del destino de 50 mil millones de dólares

En febrero de 2025, la historia de las criptomonedas sumó otro capítulo doloroso: Safe (Wallet), el esquema de firma múltiple más confiable de la industria, perdió 1.6 mil millones de dólares en un ataque al frontend. No fue por una vulnerabilidad zero-day ni por un avance en computación cuántica, sino por un problema que existe desde el nacimiento de las criptos: la debilidad de la interfaz de usuario para operar con claves.

Desde 2020, más de 50 mil millones de dólares han desaparecido de billeteras que se decían seguras. Los ataques de hackers parecen calcados: la blockchain no fue vulnerada, la criptografía no fue rota, pero los fondos desaparecen misteriosamente. La verdad, difícil de aceptar, es: las billeteras “seguras” en realidad no lo son; el candado es fuerte, pero muchas veces cuidamos la puerta equivocada.

¿Y si el problema no es la protección, sino la arquitectura subyacente?

I. Los activos están en la blockchain, las claves en la billetera

Corrección sobre el concepto de “billetera”

Primero, la mayoría no se da cuenta: la billetera no almacena criptoactivos. Tus bitcoin no están en Ledger, ni tus ethereum en MetaMask.

Los criptoactivos existen en la blockchain, que es una “bóveda” indestructible y transparente. La autenticidad de los activos puede ser verificada, pero no existen en ninguna billetera. La bóveda blockchain es perfecta: los hackers no pueden atacarla, es inalterable y eterna. Lo que tu billetera guarda es el llavero para abrir esa bóveda, no los activos en sí.

Entender esto cambia nuestra percepción de la seguridad:

- Bóveda (The Vault): Los activos viven en la bóveda blockchain, distribuidos en miles de nodos y protegidos por consenso matemático.

- Llave / Clave privada (Private Key): La única forma de abrir la bóveda. Si esta cadena de caracteres se filtra, perdés el control absoluto de tus activos.

- Clave pública / Dirección (Public Address): El “domicilio” de tus activos en la blockchain. Se puede compartir de forma segura, como una dirección de email.

- Firma digital (Digital Signature): Una autorización infalsificable, el comprobante matemático que permite ejecutar transacciones.

- Transacción (Transaction): La instrucción firmada que permite transferir los activos.

Con esta lógica, el desafío de seguridad de las billeteras es clarísimo: los activos en la blockchain son muy seguros, pero cada hackeo, robo o pérdida ocurre porque alguien obtuvo la llave mediante una vulnerabilidad.

El problema que impulsó la evolución de las billeteras durante 15 años es tan simple como complejo: ¿cómo proteger la llave?

II. Evolución de las cuatro generaciones de gestión de claves

La historia de las billeteras cripto es, en esencia, una historia de esconder claves. Cada innovación técnica aprendió de los fracasos anteriores, pero inevitablemente introdujo nuevas vulnerabilidades. Quizás sea hora de evitar el problema desde el diseño de la arquitectura.

Primera generación: billeteras de software / billeteras calientes (2009 hasta hoy)

La solución original era lógica pero anticuada: encriptar la clave y esconderla con una contraseña. Las billeteras de software almacenan la clave privada en el dispositivo del usuario, guardada como una frase semilla (12 o 24 palabras). Se le insiste al usuario que la escriba en papel y la guarde bien, que nunca la pierda.

Parece simple, pero está llena de agujeros: el software puede ser hackeado, la computadora puede infectarse, el malware puede cambiar direcciones en el portapapeles, los sitios phishing pueden robar la frase semilla, y las extensiones de navegador también pueden ser vulneradas. Hoy, las vulnerabilidades de las billeteras de software han causado pérdidas de miles de millones de dólares, y siguen creciendo cada día.

Las claves almacenadas en software son extremadamente frágiles.

Segunda generación: billeteras de hardware / billeteras frías (2014 hasta hoy)

La respuesta de la industria fue el aislamiento físico. Ledger, Trezor y otras billeteras de hardware almacenan la clave fuera de línea, en hardware dedicado, sin contacto con Internet. La clave reside en un chip seguro y firma transacciones dentro del dispositivo, sin exponerse al riesgo de malware.

Pero surgen nuevos problemas: las billeteras de hardware son incómodas de usar (imaginate llevando un USB para comprar un café), pueden perderse, ser robadas o dañadas. Los ataques a la cadena de suministro pueden introducir código malicioso antes de que el dispositivo llegue al usuario. El conocido caso de filtración de datos de usuarios de Ledger expuso millones de direcciones, permitiendo a hackers pasar del ataque online al offline.

El aislamiento brinda seguridad, pero sacrifica usabilidad.

Tercera generación: billeteras de Computación Segura Multipartita (MPC) (2018 hasta hoy)

Las billeteras MPC probaron un enfoque diferente: dividir la clave en fragmentos, de modo que ningún participante tenga la clave completa. Se requiere la cooperación de varios para firmar una transacción, pero la clave nunca se reconstruye en un solo lugar.

Los clientes institucionales quedaron satisfechos: por fin podían controlar billeteras corporativas sin el riesgo de frases semilla. Pero MPC reintrodujo algo que el mundo cripto quería eliminar: la confianza. El usuario depende de custodios que pueden coludirse, desaparecer, ser hackeados o negarse a prestar servicio.

El 14 de octubre de 2025, el proveedor de billeteras MPC Privy cayó durante 2 horas por sobrecarga de servidores, dejando a cientos de miles de usuarios sin poder transferir fondos. Además, las billeteras MPC son complejas y costosas de implementar, y al final, los fragmentos de clave quedan en manos de otros. Cada vez más reguladores consideran que las billeteras MPC son custodia parcial, no verdadera autocustodia.

La confianza distribuida es mejor que la centralizada, pero sigue siendo confianza en personas.

Cuarta generación: billeteras Passkey (2024 hasta hoy)

La cuarta generación implica un cambio radical de arquitectura: ya no se trata de esconder o dividir la clave, sino de sellarla en el chip seguro del dispositivo, el mismo que protege Apple Pay y Google Pay. La clave existe, pero nunca puede ser extraída, exportada ni robada; solo se usa tras la autenticación biométrica del usuario.

Sin frases semilla, sin dispositivos externos, sin terceros.

Línea de tiempo de la evolución

- 2009: Primeras billeteras bitcoin, claves almacenadas localmente

- 2014: Ledger lanza la primera billetera de hardware para consumidores

- 2018: La tecnología MPC llega a instituciones

- 2025: Se lanza la primera billetera Passkey empresarial (zCloak.Money)

- 2025 ~ 2027: Comienza la migración masiva a billeteras Passkey

Cada generación resolvió defectos críticos de la anterior, pero trajo nuevos problemas. El usuario siempre tuvo que elegir entre seguridad y conveniencia. La billetera Passkey es la primera que ofrece ambas cosas a la vez.

III. Defecto fatal: la interfaz débil

Hay una verdad incómoda en la industria: las primeras tres generaciones de billeteras comparten un defecto fatal ajeno al almacenamiento de claves.

No importa si usás billetera de software, hardware o MPC: siempre accedés a ellas a través de infraestructura Web2:

- El frontend/app está alojado en servidores centralizados (pueden ser secuestrados)

- El DNS puede ser filtrado (redirigiendo a sitios falsos)

- Las extensiones de navegador pueden ser reemplazadas (por versiones maliciosas)

- La interfaz web puede ser phishing (copias perfectas que roban claves)

El ataque de 1.6 mil millones de dólares a Safe (Wallet) lo demostró: si la interfaz de acceso a la billetera es vulnerada, no importa cuán seguro esté el almacenamiento de claves.

El problema actual de la industria es:

- Primera generación (software): la frase semilla está cifrada con tecnología militar, pero se accede a través de un plugin o app que se actualiza automáticamente y es distribuido por servidores centralizados.

- Segunda generación (hardware): tu clave está en hardware inviolable, pero la gestionás con un software de escritorio descargado de un sitio web vulnerable.

- Tercera generación (MPC): la clave se distribuye con criptografía avanzada, pero el portal web depende de infraestructura tradicional.

Es como tener una bóveda indestructible, pero con una puerta de cartón.

Cada generación se obsesionó con proteger la clave, pero no la interfaz de usuario. Los hackers son astutos: mientras los equipos de seguridad fabrican mejores cerraduras, los atacantes simplemente cambian la puerta.

Este es el dolor que resuelve la cuarta generación: protege tanto la clave como la interfaz.

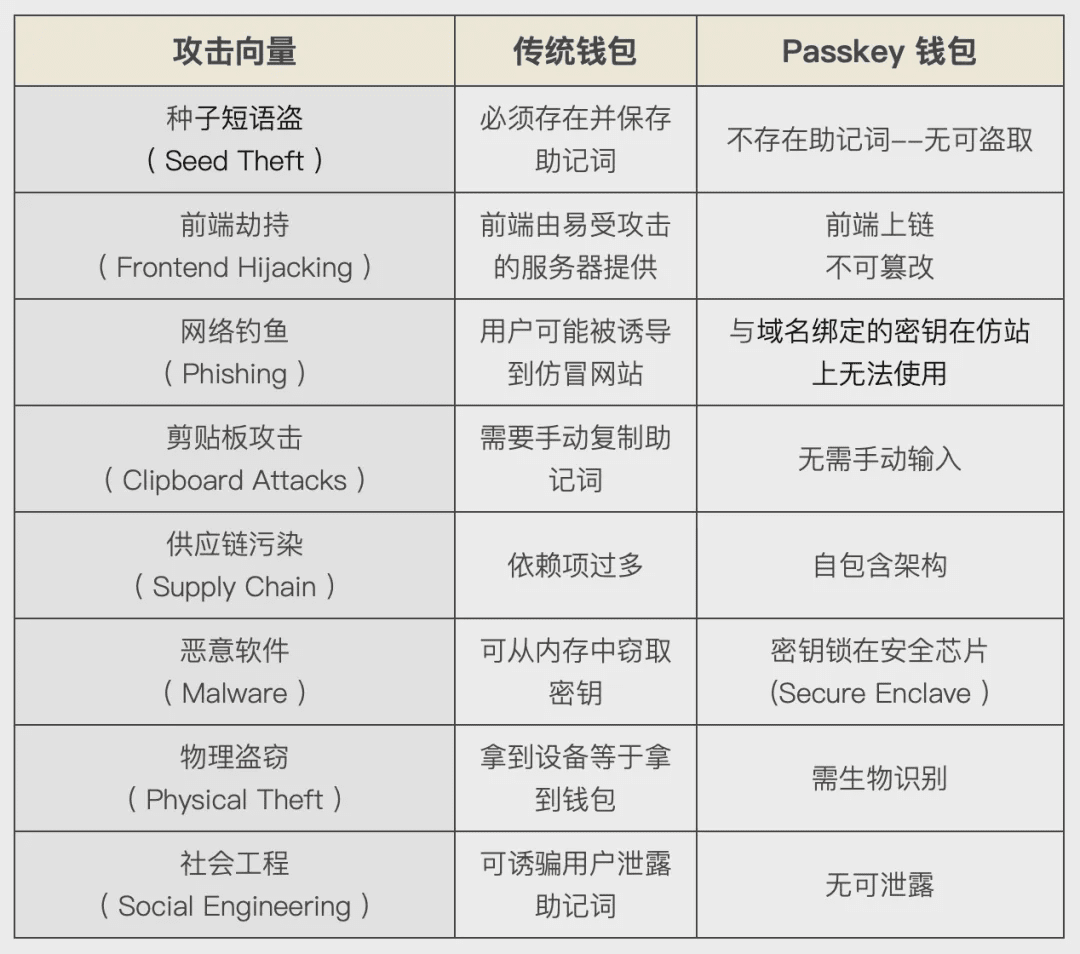

IV. Tipos de ataques a billeteras

Para entender por qué la billetera Passkey es revolucionaria, primero hay que ver cómo se roban los criptoactivos. Aprovechando debilidades específicas de la arquitectura, estos ataques se dividen en cuatro categorías.

Ataques al frontend/interfaz (Frontend / Interface Attacks)

Son los más destructivos: no atacan la blockchain ni la billetera, sino la interfaz. El secuestro de DNS redirige al usuario a un sitio falso idéntico. El ataque a Safe (Wallet) funcionó así: el atacante comprometió el frontend e inyectó código malicioso. Cuando el usuario firmaba una transacción “normal”, su billetera era vaciada.

Los ataques a extensiones de navegador son igual de insidiosos: hackean cuentas de desarrolladores y publican actualizaciones maliciosas, o inducen al usuario a descargar scripts de hackers. El usuario confía en la interfaz familiar, sin saber que cada transacción va al atacante.

Robo de frases semilla (Seed Phrase Theft)

Las 12 o 24 palabras que protegen miles de millones de dólares son muy frágiles. Los ataques incluyen:

- Robo físico: Fotografiar o robar la frase escrita.

- Robo digital: Malware que escanea y reconoce patrones de frases semilla.

- Verificación social: Falsos agentes de soporte que inducen a “verificar” la frase semilla.

- Generadores de frases falsos: Crean frases vulnerables predefinidas.

Si la frase semilla se filtra, la pérdida es total y permanente: no hay recuperación, arbitraje ni reversión.

Operaciones de phishing (Phishing Operations)

El phishing cripto se ha convertido en una industria del fraude. Los métodos más comunes son:

- Phishing de autorizaciones: Engañar al usuario para que otorgue permisos ilimitados de tokens.

- Airdrops falsos: Generar urgencia para bajar la guardia.

- Webs clonadas: Réplicas 1:1 de sitios DeFi populares para robar credenciales y frases semilla.

En la web, la imitación perfecta cuesta casi nada. Incluso los expertos pueden caer.

Compromiso de la cadena de suministro (Supply Chain Compromises)

Los sistemas modernos dependen unos de otros, multiplicando los puntos de ataque. Un paquete npm filtrado puede afectar miles de billeteras. Una actualización de firmware de hardware wallet puede introducir puertas traseras. El malware puede activarse meses después de la instalación.

El ataque a Ledger Connect Kit es un ejemplo: una librería contaminada afectó a varias apps DeFi, vaciando billeteras en todo el ecosistema.

V. El surgimiento de la billetera Passkey

¿Qué es Passkey?

Passkey no es una tecnología cripto novedosa. Es el sistema de autenticación digital en el que Apple, Google y Microsoft invirtieron miles de millones. Cuando desbloqueás tu iPhone con FaceID, accedés a GitHub con TouchID o usás Windows Hello, ya estás usando Passkey.

Hoy, los gigantes tecnológicos y financieros del mundo ya adoptaron este sistema. Binance, Coinbase y PayPal usan Passkey para proteger millones de cuentas. Amazon, Google y Microsoft lo establecieron como estándar de seguridad. Esta tecnología basada en WebAuthn/FIDO2 ya fue probada por miles de millones de usuarios.

La novedad es: esta tecnología madura llega a las billeteras cripto.

¿Cómo Passkey redefine el modelo de seguridad?:

- Autenticación biométrica: Tu cara o huella digital es la única forma de acceso.

- Seguridad ligada al dominio: Cada Passkey está atada a un dominio específico, haciendo el phishing matemáticamente imposible.

- Sin secretos compartidos: A diferencia de contraseñas o frases semilla, Passkey nunca sale del dispositivo.

- Soporte de hardware: La clave reside en el chip seguro del dispositivo, el mismo que protege los pagos.

Cuando Apple hizo de Passkey el estándar en iOS 16, no solo mejoró las contraseñas: las eliminó. La misma revolución llega ahora a las criptomonedas.

Arquitectura completa (The Complete Architecture)

Las billeteras Passkey modernas combinan tres capas clave que trabajan juntas para crear una seguridad sin precedentes.

Capa 1: Passkey en el chip seguro

La clave privada se genera y queda para siempre en el chip seguro del dispositivo. No se almacena en software, ni siquiera el usuario puede accederla. Solo sirve para firmar transacciones tras la autenticación.

Capa 2: Frontend inalterable (Immutable Frontend)

La interfaz de la billetera Passkey ya no depende de servidores web tradicionales, sino que se despliega íntegramente en la blockchain. Este frontend es inmodificable, irreemplazable, tan permanente como la blockchain misma.

Capa 3: Ejecución directa en blockchain (Direct Blockchain Execution)

Las transacciones van directamente del dispositivo autenticado a la blockchain, sin servidores intermedios, sin claves API, sin infraestructura centralizada vulnerable.

Aplicación real

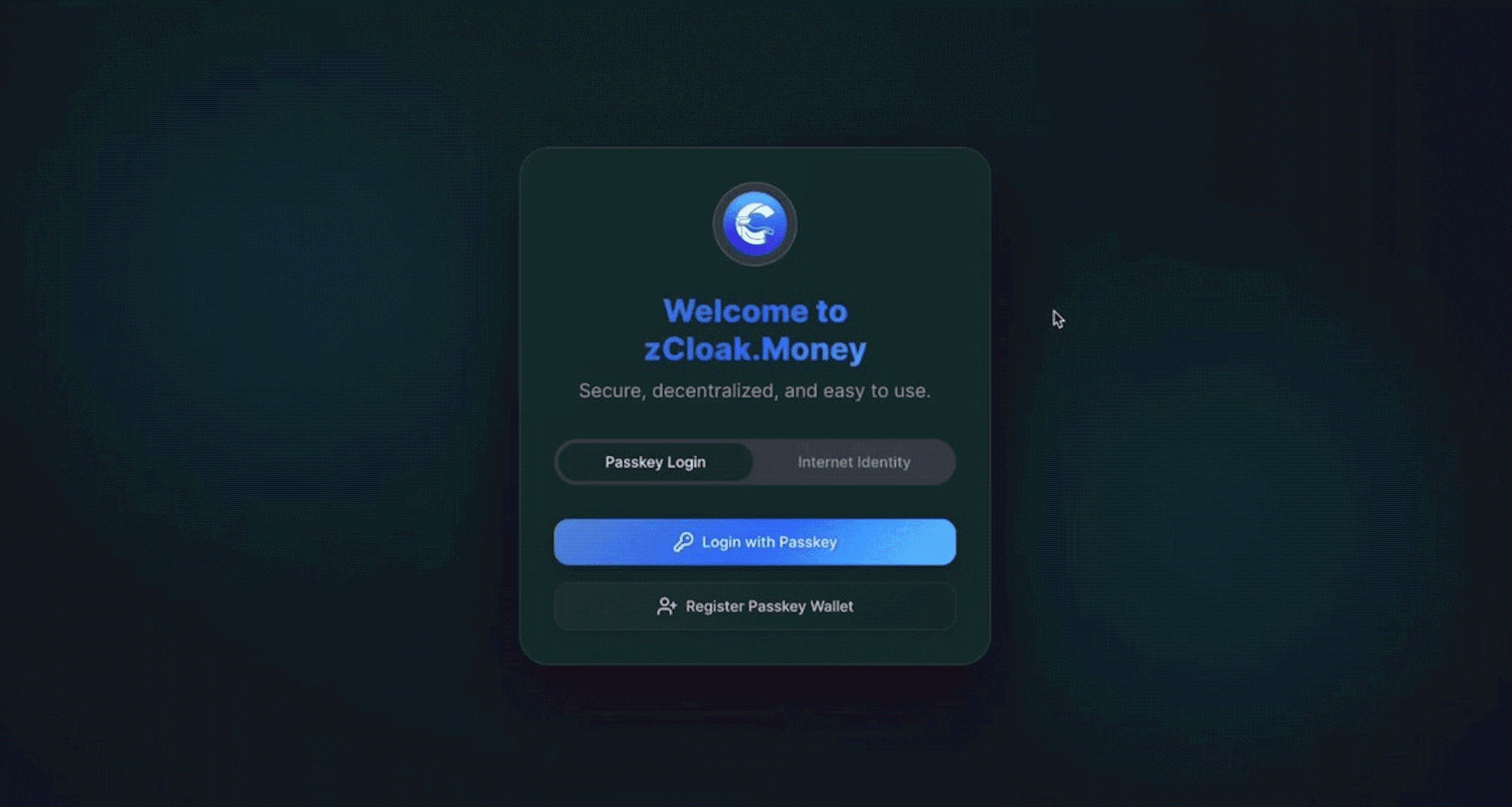

Algunos equipos exploran las billeteras Passkey, pero zCloak.Money fue el primero en implementar la arquitectura completa:

- Passkey para autenticación

- Frontend on-chain construido con ICP

- Chain-key Cryptography para soporte multichain

Este sistema ya está online y en uso real.

La clave: el frontend inalterable

La genialidad de combinar Passkey con un frontend inalterable es que resuelve ambos extremos de la seguridad. Las billeteras tradicionales, por más seguras que sean las claves, pueden colapsar si la interfaz es secuestrada. Incluso una billetera Passkey con frontend web tradicional sigue siendo vulnerable a ataques DNS o intrusiones en servidores.

Pero si el frontend está en la blockchain —inalterable, verificable y permanente—, ya no hay nada que secuestrar. La billetera que el usuario ve y usa es parte del propio protocolo.

Esta fusión tecnológica logra algo inédito: una billetera inviolable, no por mejores defensas, sino por eliminar completamente los puntos de ataque.

VI. Innovación arquitectónica a nivel inmunológico

La billetera Passkey no solo resiste ataques: hace que la mayoría sean lógicamente imposibles. La seguridad no se logra reforzando muros, sino con inmunidad arquitectónica.

Matriz de inmunidad

Principios técnicos

Esta inmunidad proviene de diferencias arquitectónicas fundamentales:

- El Passkey no puede ser extraído ni copiado: la clave privada se genera y queda atada para siempre al chip seguro. No hay función para extraerla ni API para leerla. Ni con acceso root al dispositivo se puede acceder.

- La autenticación biométrica es local: los datos biométricos nunca salen del dispositivo. El chip seguro valida la biometría y solo entonces permite firmar, sin depender de la red ni exponer superficie de ataque.

- El Passkey está ligado criptográficamente al dominio: aunque un atacante clone el sitio, el Passkey no funcionará allí. El ataque es físicamente imposible.

- El frontend inalterable no puede ser secuestrado: si la interfaz de la billetera es parte del protocolo blockchain y no de la web tradicional, no hay servidores, DNS ni CDN vulnerables. Es tan inmutable como la blockchain.

VII. El momento Tesla

Así como Tesla no hizo un mejor motor a combustión, sino que eliminó la necesidad de nafta, la billetera Passkey ya no necesita frases semilla.

Disrupción del modelo

Las revoluciones tecnológicas siguen un patrón: primero se las ignora (“¿para qué autos si los caballos funcionan?”), luego se las ve como poco realistas (“¿dónde se carga un auto eléctrico?”), y finalmente se convierten en el nuevo estándar (“¿todavía usás nafta? Qué anticuado”).

Estamos en un punto de inflexión: la billetera Passkey pasa de innovación a necesidad.

Perspectivas de adopción

Hoy, los primeros usuarios —empresas cripto nativas y bóvedas institucionales visionarias— migran a Passkey para ganar ventaja competitiva con seguridad y operatividad superiores.

- En 1 ~ 2 años: Las empresas adoptan masivamente Passkey. Tras nuevos hackeos a billeteras tradicionales, las aseguradoras exigen Passkey como condición de cobertura. Los directorios preguntan por qué su bóveda no usa “la billetera más segura”.

- En 3 ~ 5 años: Adopción mainstream. Usar frases semilla será señal de peligro, como usar contraseñas sin 2FA. Los nuevos usuarios saltan la frase semilla y van directo a Passkey.

- En el futuro: Las frases semilla desaparecerán, como los módems dial-up o los disquetes. Proteger miles de millones con 24 palabras en papel será tan absurdo como guardar plata bajo el colchón.

La verdad sin rodeos

Cada cambio tecnológico sigue este patrón: resistencia, adopción, dominio. Del telégrafo al teléfono, del film a lo digital, del motor a combustión al eléctrico. La tecnología superior no gana por mejoras graduales, sino porque hace obsoleta a la anterior.

La billetera Passkey no es solo un paso más: es la evolución del modelo de seguridad de activos digitales.

Conclusión: Hora de decidir

La solución está frente a nosotros.

Tras perder 50 mil millones de dólares, la industria cripto está en una encrucijada: seguir iterando sobre una arquitectura vulnerable —poniendo mejores cerraduras en puertas de cartón— o aceptar un cambio de paradigma en la seguridad de las billeteras.

La billetera Passkey representa ese cambio, no por optimización incremental, sino por transformación arquitectónica.

Los gigantes tecnológicos ya validaron que Passkey es el futuro de la autenticación. La primera implementación cripto, zcloak.money, ya está online, demostrando que seguridad y conveniencia no son excluyentes.

La innovación tecnológica sigue patrones predecibles: lo que hoy parece revolucionario, mañana será estándar. La pregunta no es si la billetera Passkey será la norma, sino cuándo lo será.

El momento Tesla de las billeteras cripto ya llegó.

La única pregunta es: ¿estás listo?

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

XRP cae por debajo de $2 a pesar de entradas de $1B en ETF: ¿Hasta dónde puede bajar el precio?

Los bancos digitales hace tiempo que dejaron de ganar dinero con la banca; la verdadera mina de oro está en las stablecoins y la verificación de identidad

La escala de usuarios no equivale a rentabilidad; la estabilidad y la identidad son el núcleo de la banca digital.

Además del trading, un repaso a los nuevos proyectos estrella y actualizaciones importantes en el ecosistema de Solana

La conferencia Solana Breakpoint 2025 fue realmente impresionante y estuvo llena de momentos destacados.

Resumen de los 33 proyectos ganadores del hackathon Solana Breakpoint 2025

Más de 9.000 participantes formaron equipos y presentaron 1.576 proyectos, de los cuales 33 resultaron ganadores. Todos son proyectos semilla de la industria seleccionados entre cientos.